Istraživači računarskih nauka razvili su novi način da identifikuju bezbednosne slabosti zbog kojih su ljudi ranjivi na napade preuzimanja naloga, gde haker dobija neovlašćen pristup onlajn nalozima.

Većina mobilnih telefona sada je dom kompleksnog ekosistema međusobno povezanih operativnih softvera i aplikacija, a kako su se veze između onlajn usluga povećale, tako su se povećale i mogućnosti za hakere da iskoriste bezbednosne slabosti, često sa katastrofalnim posledicama po njihovog vlasnika.

Dr Luka Arnaboldi, sa Fakulteta računarskih nauka Univerziteta u Birmingemu, objašnjava: „Prevara gledanja preko nečijeg ramena da bi se otkrio njihov PIN je dobro poznata. Međutim, krajnja igra za napadača je da dobije pristup aplikacijama, koji čuvaju mnoštvo ličnih podataka i mogu da obezbede pristup nalozima kao što su Amazon, Google, X, Apple Pay, pa čak i bankovnim računima.“

Da bi razumeli i sprečili ove napade, istraživači su morali da uđu u um hakera, koji može da izgradi složen napad kombinovanjem manjih taktičkih koraka.

Dr Luka Arnaboldi je radio sa profesorom Dejvidom Aspinalom sa Univerziteta u Edinburgu, dr Kristinom Kolb sa Univerziteta Tvente i dr Sašom Radomirovićem sa Univerziteta u Sariju na definisanju načina katalogizacije bezbednosnih ranjivosti i modeliranja napada na preuzimanje naloga, smanjujući ih kao sastavne elemente.

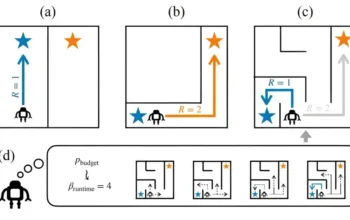

Do sada su bezbednosne ranjivosti proučavane korišćenjem „grafikona pristupa nalogu“, koji prikazuju telefon, SIM karticu, aplikacije i bezbednosne funkcije koje ograničavaju svaku fazu pristupa.

Međutim, grafovi pristupa nalogu ne modeliraju preuzimanja naloga, gde napadač isključi uređaj ili aplikaciju iz ekosistema naloga tako što, na primer, izvadi SIM karticu i stavi je u drugi telefon. Pošto će SMS poruke biti vidljive na drugom telefonu, napadač tada može da koristi metode za vraćanje lozinke na osnovu SMS-a.

Istraživači su prevazišli ovu prepreku tako što su razvili novi način za modeliranje kako se pristup nalogu menja pošto se uređaji, SIM kartice ili aplikacije isključuju iz ekosistema naloga.

Njihov metod, koji se zasniva na formalnoj logici koju koriste matematičari i filozofi, obuhvata izbore sa kojima se suočava haker koji ima pristup mobilnom telefonu i PIN-u.

Istraživači očekuju da će ovaj pristup usvojiti proizvođači uređaja i programeri aplikacija koji žele da katalogiziraju ranjivosti i unaprede svoje razumevanje složenih hakerskih napada. Studija je objavljena u Computer Securiti—ESORICS 2023.

Objavljeni nalog takođe opisuje kako su istraživači testirali svoj pristup u odnosu na tvrdnje iznetim u izveštaju Vall Street Journal-a, u kojem se spekuliše da bi strategija napada koja se koristi za pristup podacima i bankovnim računima na iPhone-u mogla da se replicira na Android, iako takvi napadi nisu bili prijavio.

Aplikacije za Android se instaliraju iz Plai prodavnice, a za instalaciju je potreban Google nalog, a istraživači su otkrili da ova veza pruža određenu zaštitu od napada. Njihov rad je takođe predložio bezbednosnu ispravku za iPhone.

Dr Arnaboldi kaže: „Rezultati naših simulacija pokazali su da strategije napada koje koriste iPhone hakeri da bi pristupili Apple Pai-u ne mogu da se koriste za pristup Android Pai-u na Android-u, zbog bezbednosnih funkcija na Google nalogu. Simulacije su takođe predložile bezbednosnu ispravku za iPhone—zahteva upotrebu prethodne lozinke, kao i pin, jednostavan izbor koji bi većina korisnika pozdravila.“

Apple je sada implementirao ispravku za ovo, pružajući novi sloj zaštite za korisnike iPhone-a.

Istraživači su ponovili ovu vežbu na drugim uređajima (Motorola G10 Android 11, Lenovo IT-X705F Android 10, Xiaomi Redmi Note Pro 10 Android 11 i Samsung Galaki Tab S6 Lite Android). Ovde su otkrili da su uređaji koji su imali sopstvene naloge proizvođača (Samsung i Xiaomi) imali istu ranjivost kao i Apple—iako je Google nalog ostao bezbedan, prilagođeni nalozi su kompromitovani.

Istraživači su takođe koristili svoj metod da testiraju bezbednost na sopstvenim mobilnim uređajima, sa neočekivanim rezultatom. Jedan od njih je otkrio da je davanje pristupa njegovoj ženi zajedničkom iCloud nalogu ugrozilo njegovu bezbednost — dok su njegove bezbednosne mere bile bezbedne koliko su mogle biti, njen lanac veza nije bio bezbedan.