Istraživači su ove nedelje predstavili novi soj Linux malvera koji je poznat po svojoj skrivenosti i sofisticiranosti u inficiranju i tradicionalnih servera i manjih uređaja za Internet stvari.

Nazvan Shikitega od strane istraživača AT&T Alien Labsa koji su ga otkrili, malver se isporučuje kroz višestepeni lanac infekcije koristeći polimorfno kodiranje. Takođe zloupotrebljava legitimne usluge u oblaku za hostovanje servera za komandu i kontrolu. Ove stvari otežavaju otkrivanje.

„Učesnici pretnji nastavljaju da traže načine za isporuku malvera na nove načine kako bi ostali ispod radara i izbegli otkrivanje“, napisao je istraživač AT&T Alien Labs Ofer Kaspi. „Shikitega malver se isporučuje na sofisticiran način, koristi polimorfni koder i postepeno isporučuje svoj korisni teret gde svaki korak otkriva samo deo ukupnog korisnog opterećenja. Pored toga, malver zloupotrebljava poznate usluge hostinga za hostovanje svojih komandnih i kontrolnih servera.“

Krajnji cilj zlonamernog softvera nije jasan. Odbacuje softver KSMRig za rudarenje kriptovalute Monero, tako da je skriveno kriptovalute jedna od mogućnosti. Ali Shikitega takođe preuzima i izvršava moćni Metasploit paket poznat kao Mettle, koji objedinjuje mogućnosti uključujući kontrolu veb kamere, krađu akreditiva i višestruke reverzne ljuske u paket koji radi na svemu, od „najmanjih ugrađenih Linuk meta do velikog gvožđa“. Mettleovo uključivanje ostavlja otvorenim potencijal da tajno rudarenje Monero-a nije jedina funkcija.

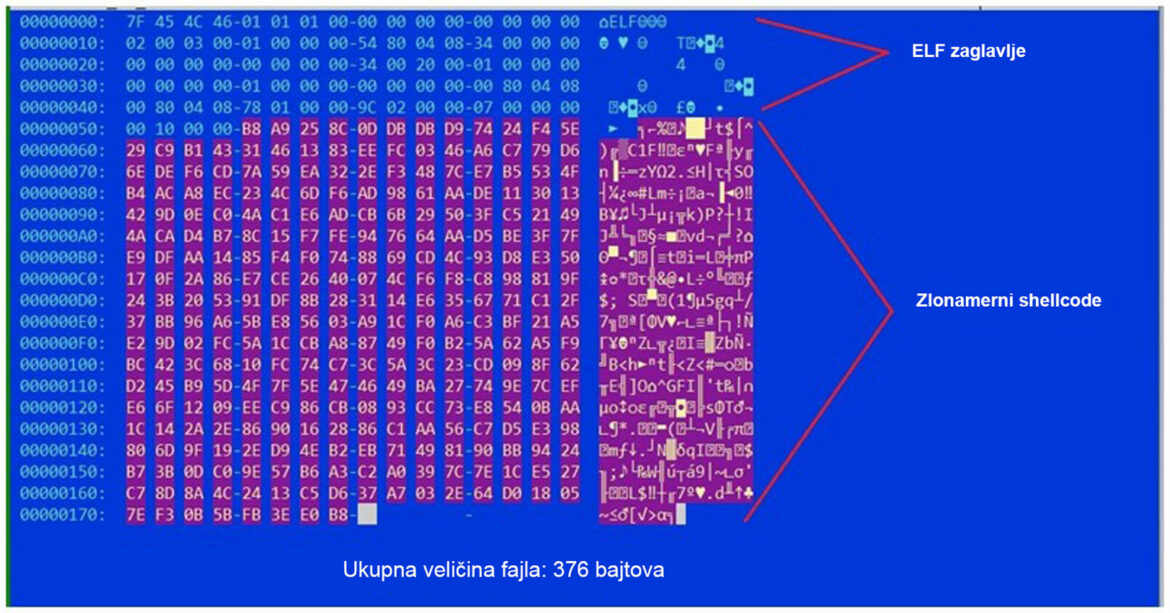

Glavni deo programskog koda koji isporučuje ovaj malver je mali — izvršna datoteka od samo 376 bajtova.

Polimorfno kodiranje se dešava zahvaljujući Shikata Ga Nai enkoderu, Metasploit modulu koji olakšava kodiranje shell koda koji se isporučuje u Shikitega paketima. Kodiranje je kombinovano sa višestepenim lancem infekcije, u kome svaka karika odgovara na deo prethodne da bi preuzela i izvršila sledeću.

„Koristeći koder, zlonamerni softver prolazi kroz nekoliko petlji za dekodiranje, gde jedna petlja dekodira sledeći sloj, sve dok se konačni korisni sadržaj shellcodea ne dekodira i izvrši“, objasnio je Caspi. „Izdanak enkodera se generiše na osnovu dinamičke zamene instrukcija i dinamičkog uređenja blokova. Pored toga, registri se biraju dinamički.“. Rezultat celog postupka je otežan problem prepoznavanja prisustva i rada malvera na sistemu.